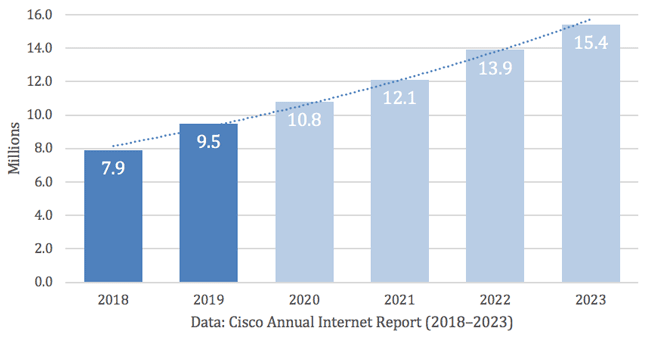

Uzmanlar, 2018’de toplam 7,9 milyon olan DDoS saldırı sayısının 2023’e kadar iki katına çıkarak 15 milyonu aşacağına inanıyor. Bu önemli artışın, DDoS saldırılarını gerçekleştirmenin oldukça kolay olmasından kaynaklandığı düşünülüyor.

Yapılan araştırmalar, küçük işletmelerin DDoS saldırısı başına 120.000 dolara kadar zarar görebileceğini, kurumsal düzeyde saldırıların ise, 2 milyon dolara kadar çıkabileceğini belirtiyor.

Tüm bu rakamları göz önüne alarak şunu söyleyebiliriz ki, DDoS saldırısına uğramak için küçük bir işletme veya çok uluslu büyük bir holding olmanız gerçekten önemli değildir, ölçeğiniz ne olursa olsun çevrimiçi hizmetleriniz bir DDoS saldırısı tarafından yavaşlatılabilir veya tamamen engellenebilir.

DDoS Nedir?

DDoS yani distributed-denial-of-service (dağıtılmış hizmet reddi), çevrimiçi bir hizmeti sahte trafikle doldurarak kesintiye uğratma girişimidir.

Bir DDoS saldırısının amacı, bir işletmenin kullanıcılarına hizmet verme yeteneğini bozmaktır. Kötü niyetli kişiler, DDoS saldırılarını aşağıdakiler için kullanır:

- Sabotaj

- İntikam

- Devlet faaliyetleri

- Kargaşa/kaos

DDoS Saldırısı Nasıl Çalışır?

Botnetleri anlamadan DDoS saldırılarını anlamak mümkün değildir. Bu yüzden önce Botnet’in tanımı ile işe başlayalım.

Botnet, kötü niyetli kişilerin bilgisayarları uzaktan kontrol etmelerini sağlayan kötü amaçlı yazılım bulaşmış bilgisayarlardan oluşan bir ağdır. Bu botnet’ler “dağıtılır” çünkü herhangi bir yerde bulunabilir ve herhangi birine ait olabilirler. Virüs bulaşmış bilgisayarların sahipleri, sistemlerinin bir botnet’in parçası olduğunu asla bilemez.

Güvenliği ihlal edilmiş milyonlarca cihazdan oluşan devasa bir botnet oluşturduktan sonra, bir DDoS saldırganı her bir botu hedefin IP adresine istek göndermesi için uzaktan yönlendirir. Amaç, yüksek sayıda bağlantı isteği veya veriyle, kurbanın web kaynaklarının kapasite sınırlarını aşmasını sağlamak ve hizmetlerini nihai olarak durdurmaktır.

Bulutistan hizmetlerinin detaylarına ulaşmak için tıklayınız.

DDoS Saldırıları Türleri

Volume Based DDoS (Birim Tabanlı DDoS): Bu saldırı türü, hedefin ağını yüksek trafik ile boğmak ve meşru trafiğin geçmesini imkansız hale getirmek için tasarlanmıştır. Birim tabanlı saldırılar, büyük miktarda trafik oluşturmak için genellikle bot ağları, büyütme teknikleri veya diğer yöntemleri kullanır.

Protocol Based DDoS (Protokol Tabanlı DDoS): Protokol tabanlı saldırılar, hedefin ağı tarafından kullanılan iletişim protokollerindeki güvenlik açıklarından yararlanır. Bu saldırılar, hedefin sunucularına hatalı biçimlendirilmiş veya geçersiz paketler göndererek bunların çökmesine veya yanıt vermemesine neden olabilir.

Application Layer DDoS (Uygulama Katmanı Saldırıları): Uygulama katmanı saldırıları, web sunucuları, DNS sunucuları veya e-posta sunucuları gibi hedefin sunucularında çalışan belirli uygulama veya hizmetleri hedefler. Bu saldırılar genellikle uygulamaya özel hazırlanmış istek veya komutlar göndermeyi içerir ve uygulamanın çökmesine veya yanıt vermemesine neden olur.

SYN Flood DDoS: SYN flood DDoS saldırısı, bağlantı kurulurken bir istemci ile sunucu arasında gerçekleşen TCP/IP el sıkışma sürecini hedefleyen bir DDoS saldırısı türüdür. TCP/IP el sıkışma işlemi üç adımdan oluşur: SYN (eşzamanla), SYN-ACK (eşzamanla-onay) ve ACK (onayla).

Bir SYN flood DDoS saldırısında, bilgisayar korsanı hedefin sunucusuna çok sayıda SYN paketi gönderir, ancak sunucunun yanıt olarak gönderdiği SYN-ACK paketlerine bilgisayar korsanı yanıt vermez. Bu, sunucunun ACK paketini beklerken bağlantıyı açık tutmasına, sunucu kaynaklarını bağlamasına ve yasal kullanıcıların sunucuya bağlanmasını engellemesine neden olur.

Saldırı, tek bir cihazdan başlatılabilir, ancak daha sıklıkla, bilgisayar korsanının kontrolü altındaki güvenliği ihlal edilmiş cihazlardan oluşan bir ağ olan bir botnet’ten başlatılır. Bilgisayar korsanı, bir botnet kullanarak çok sayıda SYN paketi oluşturabilir ve hedefin sunucusunu bunaltabilir.

Bir SYN flood DDoS saldırısını azaltmanın birkaç yolu vardır:

- IP adresi filtreleme veya hız sınırlama gibi teknikleri kullanarak hedefin sunucusuna gelen trafiği filtreleme.

- Sunucu tarafından alınan her SYN paketi için benzersiz bir tanımlama bilgisi oluşturan bir teknik olan SYN tanımlama bilgilerini uygulama. Bu, sunucunun bağlantıları çok uzun süre açık tutmasını önlemeye yardımcı olur.

- Saldırı sırasında artan trafik yükünün üstesinden gelmek için CPU, bellek veya bant genişliği gibi sunucu kaynaklarını artırmak.

- SYN trafiğini tespit etmek ve engellemek için güvenlik duvarları veya izinsiz giriş önleme sistemleri (IPS) gibi özel DDoS azaltma araçlarını kullanma.

UDP Flood DDoS: UDP (User Datagram Protocol) flood DDoS saldırısı, DNS (Domain Name System) sunucuları, VoIP (Voice over Internet Protocol) sunucuları veya çevrimiçi oyun sunucuları gibi UDP tabanlı hizmetleri hedefleyen bir DDoS saldırısı türüdür. TCP’den farklı olarak UDP, veri iletmeden önce bağlantı kurmayan bağlantısız bir protokoldür. Bunun yerine, UDP paketleri herhangi bir el sıkışma işlemi olmadan doğrudan hedefin sunucusuna gönderilir.

Bir UDP flood DDoS saldırısında, bilgisayar korsanı hedefin sunucusuna çok sayıda UDP paketi göndererek sunucuyu trafikle boğar ve sunucunun yanıt vermemesine neden olur. Bilgisayar korsanı, hedefin saldırının kaynağını belirlemesini zorlaştırmak için paketlerin kaynak IP adresini taklit edebilir.

UDP flood saldırıları, tek bir cihazdan başlatılabilir, ancak daha sıklıkla, bilgisayar korsanının kontrolü altındaki güvenliği ihlal edilmiş cihazlardan oluşan bir ağ olan bir botnet’ten başlatılır. Bilgisayar korsanı bir botnet kullanarak çok sayıda UDP paketi oluşturabilir ve hedefin sunucusunu aşabilir.

Bir UDP flood DDoS saldırısını azaltmanın birkaç yolu vardır. Bunlar aşağıdaki şekildedir:

- IP adresi filtreleme veya hız sınırlama gibi teknikleri kullanarak hedefin sunucusuna gelen trafiği filtreleme.

- Belirli kriterlere uymayan gelen UDP paketlerini düşüren bir teknik olan UDP paket filtrelemeyi uygulama.

- Tek bir IP adresinden alınabilecek DNS sorgularının sayısını sınırlayan DNS hız sınırlaması veya Response Policy Zones (RPZ) uygulamak.

- Saldırı sırasında artan trafik yükünün üstesinden gelmek için CPU, bellek veya bant genişliği gibi sunucu kaynaklarını artırmak.

- UDP trafiğini algılamak ve engellemek için güvenlik duvarları veya saldırı önleme sistemleri (IPS) gibi özel DDoS azaltma araçlarını kullanmak.

Ping Flood: Ping Flood DDoS saldırısı, “ping” olarak da bilinen büyük hacimli ICMP (Internet Control Message Protocol) Echo Request paketleriyle bir sunucuyu veya ağı hedefleyen bir DDoS saldırısı türüdür. Bilgisayar korsanı, hedefin sunucusuna çok sayıda ping paketi göndererek sunucuyu trafikle doldurur ve sunucunun yanıt vermemesine neden olur.

Bir Ping Flood DDoS saldırısında, bilgisayar korsanı genellikle çok sayıda IP adresinden büyük hacimli ping paketleri oluşturmak için bir botnet kullanır ve bu da hedefin saldırıyı engellemesini zorlaştırır. Hedefin saldırının kaynağını belirlemesini zorlaştırmak için ping paketleri de sahte olabilir.

Ping Flood saldırıları, özellikle düşük bant genişliğine sahip sunuculara veya ağlara karşı etkili olabilir çünkü önemli miktarda trafik oluşturmak için büyük miktarda bant genişliği gerektirmezler.

Bir Ping Flood DDoS saldırısını hafifletmenin birkaç yolu vardır. Bunlar aşağıdaki şekildedir:

- IP adresi filtreleme veya hız sınırlama gibi teknikleri kullanarak hedefin sunucusuna gelen trafiği filtreleme.

- Belirli kriterlere uymayan gelen ICMP paketlerini düşüren ICMP paket filtrelemeyi uygulamak.

- Saldırı sırasında artan trafik yükünün üstesinden gelmek için CPU, bellek veya bant genişliği gibi sunucu kaynaklarını artırmak.

- Ping Flood trafiğini algılamak ve engellemek için güvenlik duvarları veya izinsiz giriş önleme sistemleri (IPS) gibi özel DDoS azaltma araçlarını kullanma.

Genel olarak, bir Ping Flood DDoS saldırısı çok yıkıcı olabilir ve hedefin sunucusunda önemli hasara neden olabilir. Bu tür saldırıların etkisini önlemek veya sınırlamak için etkili hafifletme tekniklerinin uygulanması önemlidir.

DDoS Saldırıları Neden Tehlikelidir?

DDoS saldırılarının tehlikeli olmasının temel nedenlerinden biri basit olmasıdır. Bir DDoS saldırısı oluşturmak ve başlatmak için ciddi düzeyde karmaşık teknikler ve bir bilgisayar korsanının hedef sunucuya herhangi bir kod yüklemesi gerekmez. Tek gereken, kötü amaçlı yazılım bulaşmış bilgisayarlardan oluşan ağı, aynı anda hedeflenen web sunucusuna milyonlarca ping gönderecek şekilde kontrol edebilmektir.

Gelen trafik dağıtıldığı için DDoS saldırılarına karşı savunma yapmak da zordur. Botnet’teki güvenliği ihlal edilmiş “zombi” makinelerin farklı IP adresleri vardır. Şüpheli IP adreslerinden gelen istekleri engellemek için filtreler eklemek bir önlemdir, ancak bu tür milyonlarca IP adresi olduğunda, bu, sürdürülebilir bir savunma stratejisi olamaz.

Daha da kötüsü, DDoS saldırılarındaki potansiyel saldırı vektörleri her geçen gün artıyor. Her gün tüketicilerin elinde daha fazla cihaz oldukça ve IoT pazarı daha fazla cihaz türünü kapsayacak şekilde genişledikçe, bunlardan kaynaklanan potansiyel DDoS saldırılarına karşı savunma yapmak daha zor hale gelecek. Bu cihazlar, standart bir bilgisayar veya sunucuya kıyasla gelişmiş güvenlik yazılımına sahip olmayacağı için botnet’in bir parçasını oluşturmak için saldırıya uğramaya ve güvenliği ihlal edilmeye karşı savunmasız kalabilir.

DDOS Saldırıları Neden Yapılır?

DDoS (Dağıtılmış Hizmet Reddi) saldırıları çeşitli nedenlerle gerçekleşir, ancak bu saldırıların arkasındaki birincil sebep, bir web sitesinin veya hizmetin normal işleyişini bozmaktır. DDoS saldırılarının gerçekleşmesinin bazı nedenleri aşağıdakileri içerir:

1. Hacktivizm

Bazı DDoS saldırıları politik olarak motive edilir ve bilgisayar korsanları bunları fikirlerini dile getirmek veya belirli bir şirkete, hükümete veya kişiye karşı protesto etmek için bir araç olarak kullanır.

2. Fidye

Bilgisayar korsanları bir şirkete karşı bir DDoS saldırısı başlatabilir ve saldırıyı durdurmak için ödeme talep edebilir. Bu tür saldırı fidye DDoS veya RDoS olarak bilinir.

3. Rekabet Avantajı

DDoS saldırıları, rakip bir şirkete karşı rekabet avantajı elde etmek için kullanılabilir. Örneğin, bir şirket, müşterilerin erişememesi için rakip bir web sitesine karşı bir DDoS saldırısı başlatabilir.

4. Bot Ağları

Bot ağları, DDoS saldırılarını başlatmak için kullanılabilen güvenliği ihlal edilmiş cihazların ağlarıdır. Siber suçlular, seçtikleri hedeflere karşı DDoS saldırıları başlatmak için bot ağları kiralayabilir veya bunları dark web’de satabilir.

5. İntikam

Bazı kişiler, yanlış algılanan bazı kişiler için bir intikam eylemi olarak bir şirkete veya kişiye karşı bir DDoS saldırısı başlatabilir.

6. Güvenliği Test Etme

Bazı durumlarda, bir web sitesinin veya sunucunun güvenlik savunmasını test etmek için bir DDoS saldırısı kullanılabilir. Siber suçlular, daha sonra yararlanılabilecek güvenlik açıklarını belirlemek için küçük ölçekli bir DDoS saldırısı başlatabilir.

Genel olarak, DDoS saldırıları çeşitli nedenlerle başlatılabilir, ancak asıl amacı bir web sitesinin veya hizmetin normal işleyişini bozmak, hedefe rahatsızlık veya mali zarar vermektir.

DDOS Saldırısı Nasıl Anlaşılır?

Dağıtılmış Hizmet Reddi (DDoS) saldırısını tespit etmek zor olabilir, çünkü saldırı trafiği temel olarak birden çok kaynağa dağılır ve bu da saldırının kaynağının ve doğasının belirlenmesini zorlaştırır. Bununla birlikte, DDoS saldırılarını tespit etmek ve azaltmak için kullanılabilecek birkaç teknik vardır. Bunlar aşağıdaki şekildedir:

1. Trafik Analizi

Ağ trafiği kalıplarını izleyerek ve anormal trafik hacim veya kalıplarını arayarak bir DDoS saldırısını tespit etmek mümkün olabilir. Örneğin, belirli bir IP adresinden veya ağdan gelen trafiğin aniden normalden çok daha yüksek olması, bir DDoS saldırısına işaret edebilir.

2. Ağ İzleme Araçları

İzinsiz giriş tespit sistemleri (IDS) ve saldırı önleme sistemleri (IPS) gibi ağ izleme araçları, ağ trafiğini gerçek zamanlı olarak analiz ederek ve güvenlik ekiplerini potansiyel tehditlere karşı uyararak DDoS saldırılarını tespit etmeye ve engellemeye yardımcı olabilir.

3. Davranış Analizi

Ağdaki bireysel kullanıcıların veya cihazların davranışlarını analiz ederek bir DDoS saldırısının belirtilerini tespit etmek mümkün olabilir. Örneğin, belirli bir cihaz belirli bir sunucuya çok sayıda istek oluşturuyorsa, bu bir siber saldırının göstergesi olabilir.

4. Akış Analizi

Ağ akış verilerini analiz ederek, bir DDoS saldırısının göstergesi olan kalıpları tespit etmek mümkün olabilir. Örneğin, belirli bir sunucuya çok sayıda paket gönderiliyorsa, bu bir siber saldırının göstergesi olabilir.

5. CDN

İçerik dağıtım ağlarında (CDN’ler), DDoS koruma hizmetleri ve güvenlik duvarları gibi DDoS saldırılarını azaltmaya yardımcı olabilecek çeşitli araç ve hizmetler mevcuttur. Bu araçlar, kötü amaçlı trafiği filtreleyerek ve engelleyerek meşru trafiğin geçmesine izin vererek çalışır.

Genel olarak, DDoS saldırılarını tespit etmek ve hafifletmek, teknik ve araçların bir kombinasyonunun yanı sıra ağ trafiği modellerinin sürekli olarak izlenmesini ve analiz edilmesini gerektirir. İşletmeler, potansiyel tehditleri izleme konusunda proaktif ve dikkatli davranarak DDoS saldırılarının zararlı etkilerine karşı kendilerini korumaya yardımcı olabilir.

DOS Saldırısı ile DDoS Saldırısı Arasındaki Fark Nedir?

DDoS saldırıları birden fazla sistemden başlatılırken, DOS (hizmet reddi) saldırıları yalnızca bir sistemden kaynaklanır. DDoS saldırılarını engellemek, DOS saldırılarından daha hızlı ve daha zordur. DOS saldırılarını engellemek daha kolaydır, çünkü tanımlanacak tek bir saldırı vardır.

Bulutistan hizmetlerinin detaylarına ulaşmak için tıklayınız.

DDoS Saldırıları Neden Büyüyen Bir Tehdittir?

Sayısı hızla artan DDoS saldırıları, 2018’de FBI’ın karanlık ağdaki en büyük kiralık DDoS sitelerini kapattığı bir düşüşe rağmen, 2020’nin ilk yarısında %151 arttı.

Bu yükselişi sağlayan şey, Nesnelerin İnterneti’nin (IoT) benimsenmesidir. Çoğu IoT cihazında yerleşik ürün yazılımı veya güvenlik kontrolü yoktur. IoT cihazları çok sayıda olduğundan ve genellikle güvenlik testlerine ve kontrollerine tabi tutulmadan uygulandığından, DDoS saldırıları riskini artırır.

Artan bir diğer zayıf nokta ise, API’ler veya uygulama programlama arayüzleridir. API’ler, farklı sistemlerin verileri paylaşmasına izin veren küçük kod parçalarıdır. Örneğin, havayolu tarifelerini yayınlayan bir seyahat sitesi, bu verileri havayollarının sitelerinden seyahat sitesinin web sayfalarına almak için API’leri kullanır. Herkesin kullanımına açık olan genel API’ler yetersiz şekilde korunabilir. Tipik güvenlik açıkları arasında zayıf kimlik doğrulama kontrolleri, yetersiz uç nokta güvenliği, sağlam şifreleme eksikliği ve kusurlu iş mantığı bulunur.

DDoS Saldırısının İşaretleri Nelerdir?

DDoS saldırılarının kurbanları genellikle ağlarının, web sitelerinin veya cihazlarının yavaş çalıştığını veya hizmet vermediğini fark eder. Bununla birlikte, bu belirtiler DDoS saldırılarına özgü değildir; arızalı bir sunucu, yasal trafikte bir artış ve hatta kopmuş bir kablo gibi birçok şeyden kaynaklanabilir. Bu nedenle, yalnızca manuel gözlemlere güvenemezsiniz. Bunun yerine dağıtılmış hizmet reddi saldırılarını tespit etmek için bir trafik analizi aracından yararlanmanız gerekir.

DDoS Saldırılarından Korunmanın 12 Yolu

DDoS azaltma ve savunma, çok yönlü bir yaklaşım gerektirir. Tek bir araç veya yöntem, her tür DDoS saldırısına karşı tam korumayı garanti edemez. Bu yüzden uygulamanız gereken birden fazla taktik vardır:

1. Ağınızın Trafiğini Bilin

Her işletmenin altyapısının tipik internet trafiği kalıpları vardır. İşletmenizin normal trafik düzenini anladığınızda, bir temeliniz olur. Bu şekilde, olağandışı bir etkinlik meydana geldiğinde, bir DDoS saldırısının belirtilerini tanımlayabilirsiniz.

2. Hizmet Reddi Yanıt Planı Oluşturun

Bir DDoS saldırısı olduğunda ya da olursa, ne olacağını biliyor musunuz ya da işletmeniz bu saldırıya nasıl yanıt verecek?

Önceden bir plan tanımlayarak, ağınız hedeflendiğinde hızlı ve verimli bir şekilde yanıt verebilirsiniz.

Bu biraz planlama gerektirebilir; altyapınız ne kadar karmaşıksa, DDoS müdahale planınız o kadar ayrıntılı olacaktır. Ancak şirketinizin büyüklüğünden bağımsız olarak planınız aşağıdakileri içermelidir:

- Bir sistem kontrol listesi

- Eğitimli bir müdahale ekibi

- İyi tanımlanmış bildirimler ve adım adım prosedürler

- Saldırı hakkında bilgilendirilmesi gereken dahili ve harici kişilerin listesi

- Müşteriler veya satıcılar gibi diğer tüm paydaşlar için bir iletişim planı

3. Ağınızı Esnek Hale Getirin

Altyapınız DDoS saldırılarına karşı mümkün olduğunca dayanıklı olmalıdır. Bu, güvenlik duvarlarından daha fazlası anlamına gelir çünkü bazı DDoS saldırıları güvenlik duvarlarını hedef alır. Bunun yerine, tüm yumurtalarınızı aynı sepette tutmadığınızdan emin olun ve veri merkezlerini farklı ağlara koyun. Yani tüm veri merkezlerinizin aynı fiziksel konumda olmadığından emin olun.

4. Bant Genişliğinizi Artırın

DDoS ağınızda bir trafik sıkışıklığı yaratıyorsa, bu trafik sıkışıklığını daha az şiddetli hale getirmenin bir yolu da bant genişliğini artırmaktır. Daha fazla bant genişliği ekleyerek, işletmenize daha büyük bir trafik hacmi yaratabilirsiniz. Ancak bu çözüm, tüm DDoS saldırılarını durdurmaz. Çünkü hacimsel DDoS saldırılarının boyutu artıyor. Örneğin 2018’de bir DDoS saldırısı ilk kez 1 Tbps’yi aştı. Bu o an için bir rekordu. Fakat birkaç gün sonra 1.7 Tbps’lik bir saldırı gerçekleşti.

5. DDoS Karşıtı Donanım ve Yazılımlardan Yararlanın

Belirli protokol ve uygulama saldırılarını püskürtmek veya azaltmak için hazırlanmış birçok ürün vardır. Bu araçlardan yararlanabilirsiniz.

6. Bir Saldırının Belirtilerini Bilin

Ağınız anlaşılmaz bir şekilde yavaşlıyor, web sitesi kapanıyor ya da birdenbire çok fazla spam alıyorsanız; bunların hepsi bir DDoS saldırısının işaretleri olabilir.

7. DDoS Korumanızı Dışarıdan Temin Edin

Bazı şirketler Hizmet olarak DDoS sunar. Bu şirketlerden bazıları, bir saldırıya yanıt vermek için kaynakları ölçeklendirme konusunda uzmanlaşmıştır. Bu sayede savunmayı güçlendirir ve devam eden bir saldırının zararını azaltır.

8. Olağandışı Etkinlik İçin İzleme

Tipik aktivitenizi ve bir saldırının işaretlerini öğrendikten sonra, ağınızda garip trafik olup olmadığını izleyin. Trafiği gerçek zamanlı olarak izlediğinizde, işletmeniz bir DDoS saldırısını başladığında tespit edebilecek ve azaltabilecektir.

9. Web Uygulaması Güvenlik Duvarı (Web Application Firewall– WAF)

Bir WAF, gelen HTTP trafik talebini izlemek ve kötü niyetli trafiği filtrelemek için kullanıldığı için web uygulamaları için bir kontrol noktası gibidir. Bir uygulama katmanı DDoS saldırısı tespit edildiğinde, Erişim Kontrol Listenizi (ACL) güncelleyerek istek oranını sınırlamak ve kötü niyetli trafiği engellemek için WAF ilkelerini hızla değiştirilebilir.

10. Güvenlik Bilgileri ve Olay Yönetimi (Security Information and Event Management – SIEM)

SIEM, bir ortamın her köşesinden veri çeken ve bunları tek bir merkezi arabirimde toplayan, uyarıları nitelendirmek, raporlar oluşturmak ve olayı desteklemek için kullanılabilecek kötü amaçlı etkinliklere görünürlük sağlayan bir araçtır.

11. CDN/Yük Dengeleyiciler

İçerik Dağıtım Ağları (CDN) ve yük dengeleyiciler, trafik akışlarını birden çok sunucu arasında otomatik olarak dağıtarak sunucu aşırı yüklenme riskini ve müteakip performans/kullanılabilirlik sorunlarını azaltmak için kullanılabilir.

12. Altyapıyı Buluta Taşıma

DDoS saldırılarını ortadan kaldırmasa da buluta geçiş saldırıları azaltabilir. Bulut, şirket içi kaynaklardan daha fazla bant genişliğine sahiptir ve bulutun doğası, birçok sunucunun aynı yerde bulunmadığı anlamına gelir.

Bulutistan gibi bir bulut hizmet sağlayıcısı, güvenlik altyapısında bulunan gelişmiş “DDoS Atak Önleme” ile işletmenize güvenli bir koruma sağlar ve sizi DDoS saldırılarına karşı korur.

Bu amaca yönelik olarak oluşturulmuş bulut çözümleri, saldırı düzeyini azaltır, en karmaşık saldırılara karşı dayanıklılığı artırır ve büyük hacimli DDoS saldırılarına karşı daha güçlü koruma sağlar.

Eğer siz de altyapınızı buluta taşımak ve Bulutistan’ın altyapı güvenliğinden yararlanmak istiyorsanız, hemen bizimle iletişime geçebilirsiniz.

IOT Cihazlarını DDOS Saldırılarından Koruma

DDoS (Dağıtılmış Hizmet Reddi) saldırıları, genellikle geleneksel bilgisayar ve sunuculardan daha az güvenli olan IoT (Nesnelerin İnterneti) cihazlarında önemli hasara neden olabilir. IoT cihazlarını DDoS saldırılarından korumaya yardımcı olabilecek bazı adımlar aşağıdakileri içerir:

1. Ürün yazılımını düzenli olarak güncelleyin

Üreticiler, cihazlarının yazılımlarındaki güvenlik açıklarını gidermek için genellikle güvenlik yamaları ve güncellemeler yayınlar. Bu yüzden IoT cihazınızın donanım yazılımını en son sürüm çıkar çıkmaz güncellediğinizden emin olun.

2. Güçlü parolalar kullanın

Zayıf parolalar, internete bağlı herhangi bir cihazda önemli bir güvenlik açığıdır. Bu yüzden her cihaz için benzersiz, karmaşık parolalar kullanın ve parolaları güvenli bir şekilde oluşturmak ve saklamak için bir parola yöneticisi kullanmayı düşünün.

3. İki faktörlü kimlik doğrulamayı etkinleştirin

İki faktörlü kimlik doğrulama, IoT cihazınıza fazladan bir güvenlik katmanı ekler. Birisi şifrenizi tahmin etmeyi veya çalmayı başarsa bile, telefonunuza gönderilen bir kod gibi ikinci bir faktör olmadan cihaza erişemez.

4. Güvenlik duvarı kullanın

Güvenlik duvarı yetkisiz trafiği ve bilgisayar korsanlarının IoT cihazlarınıza erişmesini engelleyebilir. Bu noktada IoT cihazları için özel olarak tasarlanmış bir güvenlik duvarı kullanmayı düşünebilirsiniz.

5. Ağınızı bölümlere ayırın

Ağınızı bölümlere ayırmak, IoT cihazlarını diğer ağ cihazlarından izole etmenize ve bilgisayar korsanlarının ağınız boyunca yanlamasına hareket etmesini engellemenize yardımcı olabilir. Bu noktada IoT cihazları için ayrı bir ağ oluşturmayı ve bu ağa erişimi kısıtlamayı düşünün.

6. Ağ trafiğini izleyin

Gözünüz her zaman ağ trafiğinizde olsun ve olağan dışı veya şüpheli etkinlikler olup olmadığına bakın. Bu, bir DDoS saldırısını erkenden tespit etmenize ve yanıt vermenize yardımcı olabilir.

7. Bir CDN (İçerik Dağıtım Ağı) kullanın

CDN’ler, trafiği farklı sunuculara dağıtmaya yardımcı olabilir ve tek bir sunucunun bir DDoS saldırısına maruz kalmasını önleyebilir. IoT cihazlarınızı korumak için bir CDN kullanmayı düşünün.

Bu adımları izleyerek IoT cihazlarınızın DDoS saldırılarının hedefi olma riskini önemli ölçüde azaltabilirsiniz.